Endpunktschutz

Leitfaden für Insider -Bedrohungsprävention

In einer perfekten Welt würde Vertrauen niemals verletzt. Cyber -Verteidigung wären uneinnehmbar....

Aufbau der Grundlage eines ausgereiften Bedrohungsjagdprogramms

Viele Organisationen, insbesondere große globale Unternehmen, haben nicht immer die beste Sichtbarkeit...

Bauen oder kaufen? Beantwortung der Frage der ewigen Technologie

Die Frage der ewigen Technologie scheint zu sein: Bauen oder kaufen? Es wird normalerweise aufgestellt,...

CMMC Compliance Guide

Am 1. Januar 2020 veröffentlichte das US -Verteidigungsministerium (DOD) seine Cybersecurity Maturity...

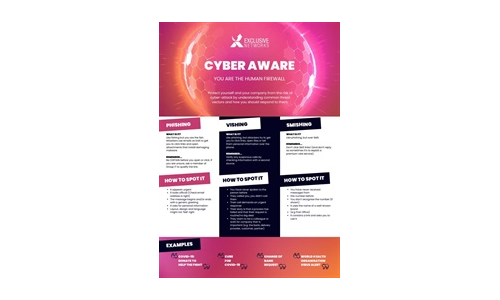

Cyber -bewusst Infografik

Laden Sie diese Infografik herunter, um zu sehen, wie Sie sich und Ihr Unternehmen vor dem Risiko eines...

Sophos 2022 Bedrohungsbericht

Zusammenhangete Bedrohungen zielen auf eine voneinander abhängige Welt. Wir glauben, dass die Verlagerung...

Melden Sie sich beim Cyber Security Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.